Posted by : NisaStar7

Sunday, 7 July 2019

UDP Flood pada dasarnya mengkaitkan dua (2) sistem tanpa disadarinya. Dengan cara spoofing, User Datagram Protocol (UDP) flood attack akan menempel pada servis UDP chargen di salah satu mesin, yang untuk keperluan “percobaan” akan mengirimkan sekelompok karakter ke mesin lain, yang di program untuk meng-echo setiap kiriman karakter yang di terima melalui servis chargen. Karena paket UDP tersebut di spoofing antara ke dua mesin tersebut, maka yang terjadi adalah banjir tanpa henti kiriman karakter yang tidak berguna antara ke dua mesin tersebut. Untuk menanggulangi UDP flood, anda dapat men-disable semua servis UDP di semua mesin di jaringan, atau yang lebih mudah memfilter pada firewall semua servis UDP yang masuk.

Percobaan :

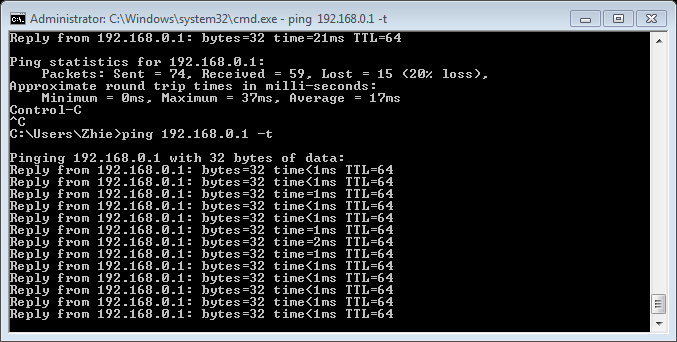

Sebelum UDP Flood Attack :

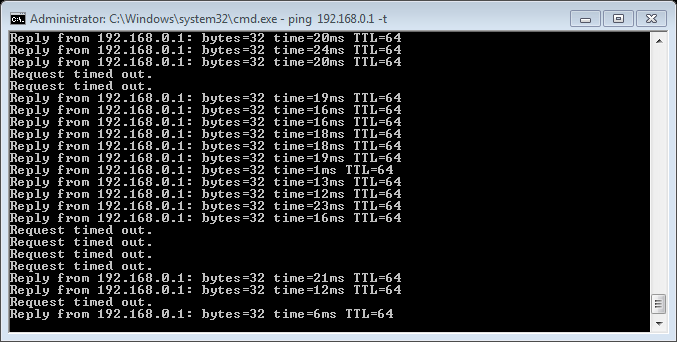

Setelah UDP Flood Attack menggunakan Net Tools :

Cara melakukan :

- Buka Net Tools v5

- Pilih menu Start > Network Tools > eXtreme UDP Flooder

- Input IP address yang ingin diserang menggunakan tools tersebut

- Start

Kesimpulan :

Dengan dilakukannya UDP Attack, terjadi melambatnya kecepatan, bahkan sempat terjadi request timed out pada target IP. Kemungkinan karena beberapa faktor, diantaranya :

- Banyaknya paket meaningless yang dikirimkan ke target, sehingga target tidak bisa menerima paket lagi.

- Komputer attacker terlalu banyak mengirim paket sehingga tidak bisa menerima paket lagi.

Pencegahan:

Dapat dilakukan dengan menolak paket data yang datang dari luar jaringan dan mematikan semua service UDP yang masuk. Walaupun dengan cara ini dapat mematikan beberapa aplikasi namun cara ini cukup efektif untuk mengatasi serangan UDP (User Datagram Protocol) flood tersebut.

Langkah - langkah pencegahan (menggunakan router mikrotik)

- Buka aplikasi Winbox pada PC yang terhubung ke mikrotik, lalu klik connect.

- buat rule di /ip firewall filter untuk meng-accept paket udp yang diperbolehkan. yang wajib di accept adalah koneksi ke klien, farm server (jika ada) dan koneksi ke ip tertentu yang dibutuhkan (misal dns server).

/ip firewall filter add chain=output action=accept protocol=udp dst-address=203.130.208.112/29 comment=”farm server”

/ip firewall filter add chain=output action=accept protocol=udp dst-address=192.168.0.0/24 comment=”client”

/ip firewall filter add chain=output action=accept protocol=udp dst-address=4.2.2.1 comment=”dns server” - buat rule untuk men-drop semua paket udp yang tidak di accept pada rule diatas

/ip firewall filter add chain=output action=drop protocol=udp comment=”drop udp flood”