- Pengertian Smurf Attack

- Cara Kerja Smurf Attack

- Cara Mencegah Smurf Attack

Jika terjadi hal tersebut, serangan DDoS khusus ditargetkan tidak dapat dicegah, tetapi ada langkah yang tepat yang harus dilakukan untuk dapat membantu dan mengurangi dapak dari serangan tersebut yaitu dengan memblok host yang melakukan serangan. Caranya adalah sebagai berikut :

- Cari IP yang melakukan serangan. Ciri cirinya adalah mempunyai banyak koneksi (misal 30 koneksi dalam 1 ip), muncul banyak ip dari satu jaringan.

- Block ip tersebut sehingga tidak bisa melakukan serangan.

- Lakukan terus sampai serangan berkurang.

XerXes STRONG DDoSser : http://pastebin.com/aWZMbjSU

HULK DDoSser : http://www.mediafire.com/?tb7d9t203v7twdy

TORSHAMMER : http://pastebin.com/Vq90V9yn

TOOLS : http://www.4shared.com/rar/qB4gN_QJ/Ul7r4_H4ck3r_700l5_4.html

TOOLS : http://www.mediafire.com/?f6syx512mr264d4

Cara Menjalankan Aplikasi DDOs Attack (Smurfs Tools) :

- Download dulu aplikasinya. Link Downloadnya telah dicantumkan diatas. Copy address pada tab baru browser.

- Kalau sudah di download, ekstract aplikasinya yang dari folder.zip ketempat penyimpanan komputernya.

- Setelah itu, klik aplikasi yang telah di download.

- Pada menu Server-Target masukan alamat web target yang akan di DDos. contohnya seperti ini:

Contoh seperti ini :

Reply From :

Dan Akan Muncul Tulisan IP host :

Masukan Dengan Angka Dari Reply From

Contoh : 33.315.136.32

6. Setelah Itu Nanti Di Bawah Ip Host Akan Muncul Packet Size. Isilah packet size sesuai dengan

yang dibutuhkan. Contoh 9000000

yang dibutuhkan. Contoh 9000000

7. Setelah Itu Tekan Enter Dan Serangan DDoS DiLuncurkan.

Contoh SS Setelah Di Enter :

Intinya Smurf Attack adalah Serangan yang memanfaatkan pihak ke tiga di mana si hacker menargetkan kepada si korban melalui daemon-daemon dari tools flooder.

Analogi Smurf memanglah tepat untuk mengibaratkan attack DDos kepada target. Karena secara berkelompok menyerang satu target yang sama. Hacker melancarkan serangan DDos mempunyai banyak komputer yang siap diperintah. Komputer tersebut disebut sebagai zombie. Hacker tidak bisa langsung memerintahkan zombie untuk menyerang target tetapi harus melalui perantara. Dalam hal ini perantara disebut sebagai master dan master yang biasa digunakan adalah mIRC.

Semakin banyak seseorang memiliki zombie untuk diperintah maka kekuatannya semakin besar dan dengan mudah ia bisa membuat situs manapun dan seberapapun bandwidth yang terbatas pastilah akan down. Zombie juga tidak digunakan hanya untuk DDos tetapi juga dapat digunakan sebagai SPAMMER, Pay Per Click (PPC) ataupun pencurian bandwidth.

Smurf Attack

UDP Flood pada dasarnya mengkaitkan dua (2) sistem tanpa disadarinya. Dengan cara spoofing, User Datagram Protocol (UDP) flood attack akan menempel pada servis UDP chargen di salah satu mesin, yang untuk keperluan “percobaan” akan mengirimkan sekelompok karakter ke mesin lain, yang di program untuk meng-echo setiap kiriman karakter yang di terima melalui servis chargen. Karena paket UDP tersebut di spoofing antara ke dua mesin tersebut, maka yang terjadi adalah banjir tanpa henti kiriman karakter yang tidak berguna antara ke dua mesin tersebut. Untuk menanggulangi UDP flood, anda dapat men-disable semua servis UDP di semua mesin di jaringan, atau yang lebih mudah memfilter pada firewall semua servis UDP yang masuk.

Percobaan :

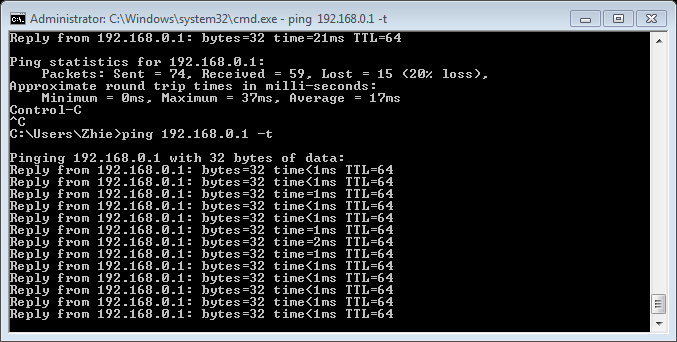

Sebelum UDP Flood Attack :

Setelah UDP Flood Attack menggunakan Net Tools :

Cara melakukan :

- Buka Net Tools v5

- Pilih menu Start > Network Tools > eXtreme UDP Flooder

- Input IP address yang ingin diserang menggunakan tools tersebut

- Start

Kesimpulan :

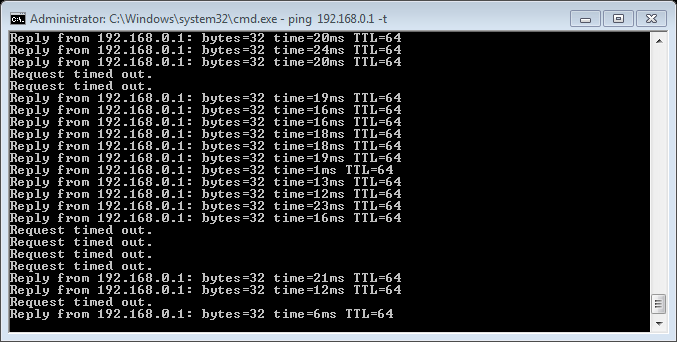

Dengan dilakukannya UDP Attack, terjadi melambatnya kecepatan, bahkan sempat terjadi request timed out pada target IP. Kemungkinan karena beberapa faktor, diantaranya :

- Banyaknya paket meaningless yang dikirimkan ke target, sehingga target tidak bisa menerima paket lagi.

- Komputer attacker terlalu banyak mengirim paket sehingga tidak bisa menerima paket lagi.

Pencegahan:

Dapat dilakukan dengan menolak paket data yang datang dari luar jaringan dan mematikan semua service UDP yang masuk. Walaupun dengan cara ini dapat mematikan beberapa aplikasi namun cara ini cukup efektif untuk mengatasi serangan UDP (User Datagram Protocol) flood tersebut.

Langkah - langkah pencegahan (menggunakan router mikrotik)

- Buka aplikasi Winbox pada PC yang terhubung ke mikrotik, lalu klik connect.

- buat rule di /ip firewall filter untuk meng-accept paket udp yang diperbolehkan. yang wajib di accept adalah koneksi ke klien, farm server (jika ada) dan koneksi ke ip tertentu yang dibutuhkan (misal dns server).

/ip firewall filter add chain=output action=accept protocol=udp dst-address=203.130.208.112/29 comment=”farm server”

/ip firewall filter add chain=output action=accept protocol=udp dst-address=192.168.0.0/24 comment=”client”

/ip firewall filter add chain=output action=accept protocol=udp dst-address=4.2.2.1 comment=”dns server” - buat rule untuk men-drop semua paket udp yang tidak di accept pada rule diatas

/ip firewall filter add chain=output action=drop protocol=udp comment=”drop udp flood”

UDP Flood Attack

SYN flooding attack adalah istilah teknologi informasi dalam bahasa Inggris yang mengacu kepada salah satu jenis serangan Denial-of-service yang menggunakan paket-paket SYN.

Pada kondisi normal, aplikasi klien akan mengirimkan paket TCP SYN untuk mensinkronisasi paket pada aplikasi di server (penerima). Server (penerima) akan mengirimkan respond berupa acknowledgement paket TCP SYN ACK. Setelah paket TCP SYN ACK di terima dengan baik oleh klien (pengirim), maka klien (pengirim) akan mengirimkan paket ACK sebagai tanda transaksi pengiriman / penerimaan data akan di mulai.

Dalam serangan SYN flood (banjir paket SYN), klien akan membanjiri server dengan banyak paket TCP SYN. Setiap paket TCP SYN yang dikirim akan menyebabkan server menjawab dengan paket TCP SYN ACK. Server (penerima) akan terus mencatat (membuat antrian backlog) untuk menunggu responds TCP ACK dari klien yang mengirimkan paket TCP SYN. Tempat antrian backlog ini tentunya terbatas & biasanya kecil di memori. Pada saat antrian backlog ini penuh, sistem tidak akan merespond paket TCP SYN lain yang masuk dalam bahasa sederhana-nya sistem tampak bengong / hang. Sialnya paket TCP SYN ACK yang masuk antrian backlog hanya akan dibuang dari backlog pada saat terjadi time out dari timer TCP yang menandakan tidak ada responds dari klien pengirim. Biasanya internal timer TCP ini di set cukup lama.

Kunci SYN attack adalah dengan membanjiri server dengan paket TCP SYN menggunakan alamat IP sumber (source) yang kacau. Akibatnya, karena alamat IP sumber (source) tersebut tidak ada, jelas tidak akan ada TCP ACK yang akan dikirim sebagai responds dari responds paket TCP SYN ACK. Dengan cara ini, server akan tampak seperti bengong & tidak memproses responds dalam waktu yang lama. Berbagai vendor komputer sekarang telah menambahkan pertahanan untuk SYN attack ini & juga programmer firewall juga menjamin bahwa firewall mereka tidak mengirimkan packet dengan alamat IP sumber (source) yang kacau.

Dan di dalam serangan SYN attack ini attacker akan mengirim data SYN dengan jumlah yang banyak dan akan di kirim ke port-port pada host yang ada dengan alamat atau isi data SYN yang tidak falid, sehingga host atau komputer yang menerima paket data tersebut menjadi bingung dan mengirim paket data SYN ACK yang tidak ada tujuannya disini mengakibatkan lost data SYN yang sangat banyak di dalam router dan menyebabkan router menjadi crash karena menunggu balasan dari komputer yang berada di dalam alamat SYN pertama kali.

-I = menunjukan interface yang di gunakan untuk bergabung dengan jaringan

-c = cont paket yang akan dikirim, dalam arti besar paket yang akan dikirim 1000000 byte

--faster = kecepatan persecond 1000 data yang akan di kirim dalam jaringan tersebut

-S = source atau tujuan yang akan di kirim paket flooding ini

iptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP

-A = menambahkan rulles..

-p = protokol

farewall mengambil semua packet yang masuk yang di tandai dengan flag ALL NONE lalu meDrop nya. Pola serangan menggunakan ini untuk mencoba dan melihat bagaimana kita mengkonfigurasi VPN dan mencari tahu kelemahan

dan berikutnya untuk untuk menolak serangan SYN attack

iptables -A INPUT -p tcp ! --syn -m state --state NEW -j DROP

SYN-Flood-Attacks berarti serangannya membuka koneksi baru tapi dengan paket-paket yang kosong (ie. SYN, ACK,).

iptables -A INPUT -p tcp --tcp-flags ALL ALL -j DROP

- Buka terminal atau CTRL+ALT+T

- Kemudian ketiikan perintah sudo apt-get install hping3

- Tunggu proses hingga selesai.

- Untuk mengetahui fitur-fitur dari hping3 bisa dilihat dokumentasi dengan cara ketik man hping3 atau hping3 –help di terminal.

- Buka terminal.

- Ketikkan perintah hping3 -I wlan0 -c 1000000 --faster -S 10.10.10.1

-I = menunjukan interface yang di gunakan untuk bergabung dengan jaringan

-c = cont paket yang akan dikirim, dalam arti besar paket yang akan dikirim 1000000 byte

--faster = kecepatan persecond 1000 data yang akan di kirim dalam jaringan tersebut

-S = source atau tujuan yang akan di kirim paket flooding ini

Pencegahan:

memblokir paket nulliptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP

-A = menambahkan rulles..

-p = protokol

farewall mengambil semua packet yang masuk yang di tandai dengan flag ALL NONE lalu meDrop nya. Pola serangan menggunakan ini untuk mencoba dan melihat bagaimana kita mengkonfigurasi VPN dan mencari tahu kelemahan

dan berikutnya untuk untuk menolak serangan SYN attack

iptables -A INPUT -p tcp ! --syn -m state --state NEW -j DROP

SYN-Flood-Attacks berarti serangannya membuka koneksi baru tapi dengan paket-paket yang kosong (ie. SYN, ACK,).

iptables -A INPUT -p tcp --tcp-flags ALL ALL -j DROP

SYN Attack

Tear Drop Attack

Tear Drop Attack atau serangan tear drop merupakan salah satu bentuk serangan bertipe DoS terhadap sebuah komputer atau server yang berada dalam satu jaringan.

Tear drop attack ini memanfaatkan fitur yang ada di TCP/IP yaitu packet fragmentation atau pemecahan paket, dan kelemahan yang ada di TCP/IP pada waktu paket-paket yang terfragmentasi tersebut disatukan kembali. Jenis serangan ini. dikembangkan dengan cara mengeksplotasi proses disassembly-reassembly paket data. Dalam jaringan Internet, seringkali data harus di potong kecil-kecil untuk menjamin reliabilitas & proses multiple akses jaringan. Potongan paket data ini, kadang harus dipotong ulang menjadi lebih kecil lagi pada saat di salurkan melalui saluran Wide Area Network (WAN) agar pada saat melalui saluran WAN yang tidak reliable proses pengiriman data menjadi lebih reliable.

Tear drop attack ini memanfaatkan fitur yang ada di TCP/IP yaitu packet fragmentation atau pemecahan paket, dan kelemahan yang ada di TCP/IP pada waktu paket-paket yang terfragmentasi tersebut disatukan kembali. Jenis serangan ini. dikembangkan dengan cara mengeksplotasi proses disassembly-reassembly paket data. Dalam jaringan Internet, seringkali data harus di potong kecil-kecil untuk menjamin reliabilitas & proses multiple akses jaringan. Potongan paket data ini, kadang harus dipotong ulang menjadi lebih kecil lagi pada saat di salurkan melalui saluran Wide Area Network (WAN) agar pada saat melalui saluran WAN yang tidak reliable proses pengiriman data menjadi lebih reliable.

| Tear Drop Attack

Terlihat di atas bahwa ada jeda/celah dan overlap pada waktu paket-paket tersebut di-reasembble. Byte 1501 sampai 1600 tidak ada, dan ada overlap di byte 2501 sampai 3100. Pada waktu server yang tidak terproteksi menerima paket-paket demikian dan mencoba menyatukannya kembali, server akan kebingungan dan akhirnya crash.

Namun, perangkat jaringan modern dapat mendeteksi perbedaan ini dalam paket terfragmentasi. Setelah mereka mendeteksi masalah, maka paket tersebut akan dilepas atau tidak dikirim.

Akibat atau Dampak Serangan:Pada waktu server yang tidak terproteksi menerima paket-paket seringkali, overlapping ini menimbulkan system yang crash, hang & reboot di ujung sebelah sana.Penanggulangan:Server bisa diproteksi dari tipe serangan teardrop ini dengan paket filtering melalui firewall yang sudah dikonfigurasi untuk memantau dan memblokir paket-paket yang berbahaya seperti ini. |

Pengertian Tear Drop Attack

Arsitektur Percobaan

Keterangan :

Tedapat 3 pc yg terhubung pda router. Namun 2 pc dari 3 tersebut menyerang 1 pc yg ditandai dgn warna merah.Penjelasan:

Ping of death merupakan salah satu bentuk serangan DDOS attack dgn menggunakan metode berupa permintaan reply dari server yg akan diserang. Penyerangan ini dilakukan dgn cara melakukan permintaan reply dari server secara terus menerus sehingga server akan terpenuhi oleh permintaan reply dari 1 pc dan menyebabkan server tersebut tidak mampu melayani permintaan dari PC yang lain.Ping 192.168.88.254 -t -l 65500

Cara melakukan serangan :

Menggunakan Command Prompt dan mengetikkan ping [alamat ip] -t -l 65500

contoh : ping 192.168.88.254 -t -l 65500.

Keterangan:

-t merupakan perintah untuk melakukan secara rekursif request kepada server

-l merupakan perintah untuk meminta size request dari server

65500 merupakan size maksimal yang dapat dikirim

Langkah selanjutnya adalah melakukan konfigurasi pada /etc/snort/snort.conf

Berikutnya, melakukan edit rule pada snort untuk menghadapi serangan ping of death.

Lalu menjalankan snort Maka ketika dilakukan ping of death akan terdeteksi oleh Snort

contoh : ping 192.168.88.254 -t -l 65500.

Keterangan:

-t merupakan perintah untuk melakukan secara rekursif request kepada server

-l merupakan perintah untuk meminta size request dari server

65500 merupakan size maksimal yang dapat dikirim

Efek dari serangan:

Dapat dilihat secara signifikan bahwa setelah dilakukan ping of death aliran internet langsung mengalami kenaikan traffic yg cukup signifikan.

Cara pencegahan :

Melakukan penginstallan IDS (instrution detection system), dalam hal ini IDS yang digunakan adalah Snort. Intrusion Detection System merupakan suatu tools yang digunakan untuk melakukan pencegahan terhadap serangan jaringan dari luar.

Lalu mengecek ip yg telah di set pada komputer.

Lalu mengecek ip yg telah di set pada komputer.

Langkah selanjutnya adalah melakukan konfigurasi pada /etc/snort/snort.conf

Berikutnya, melakukan edit rule pada snort untuk menghadapi serangan ping of death.

Lalu menjalankan snort Maka ketika dilakukan ping of death akan terdeteksi oleh Snort

Maka ketika dilakukan ping of death akan terdeteksi oleh Snort.